[정보 보안] 스니핑(Sniffing) 공격 포스팅에서 스니핑(Sniffing)에 대한 내용을 다룬 적 있습니다.

[ 1) 스니핑에 대한 이해 ]

> 스니핑(Sniffing) 공격은 수동적(Passive)인 공격

> 방어 및 탐지가 쉽지 않음

> 프러미스큐어스 모드(Promiscuous mode) 사용

{ 스니핑의 개념 }

> 아래는 일종의 스니핑 공격으로 볼 수 있음.

- 엿듣기

- 도청(Eavesdropping)

- 전화선 or UTP에 와이어 탭핑(Wire Tapping)하여 전기 신호(Emanation) 분석으로 정보 탐색

- 전기 신호를 템페스트(Tempest) 장비를 이용해 분석

{ 프러미스큐어스 모드 (Promiscuous Mode) }

> MAC 주소나 IP 주소에 관계없이 모든 패킷을 스니퍼(Sniffer)에게 넘겨주는 모드

( 2, 3계층의 필터링 해제 모드 )

> Linux나 Unix 등의 OS에서는 랜 카드(NIC; Network Interface Card)에 대한 모드 설정이 가능

> Windows에서는 스니핑을 위한 드라이버를 따로 설치해야 함

{ 바이패스 모드 (Bypass Mode) }

> 패킷에 대한 분석까지 하드웨어로 구현되어 있는 랜 카드

> 기가바이트 단위의 백본망에 스니핑을 하기 위한 고가의 장비

( 프러미스큐어스 모드는 기본적으로 소프트웨어적인 제어이지만,

바이패스 모드는 하드웨어적으로 처리 )

[ 실습 - 프러미스큐어스 모드 설정 ]

> 실습 환경 : Ubuntu Desktop (Ubuntu 20.04.4 LTS)

1) 랜 카드 확인

ifconfig( ifconfig 설치가 되어있지 않다면 아래의 명령으로 net-tools 설치 )

sudo apt install net-tools

아래의 예시에서 "ens33"이 랜 카드 인터페이스 명 (NIC Interface Name)입니다.

( enp0s3, eth0, ens33 등 )

2) 프러미스큐어스 모드로 변경

ifconfig [NIC이름] promisc위와 같은 명령 형식으로 프러미스큐어스 모드로 변경 가능합니다.

저는 NIC명이 ens33이기 때문에 아래의 명령으로 모드를 변경하겠습니다.

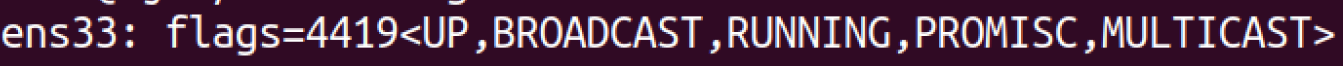

ifconfig ens33 promisc프러미스큐어스 모드로 변경하게 되면 ifconfig 명령으로 flags에 "PROMISC"가 추가되었는지 확인합니다.

(프러미스큐어스 모드를 해제하려면 아래와 같이 명령어를 사용합니다.)

ifconfig [NIC이름] -promisc

'[네트워크] 컴퓨터 네트워크' 카테고리의 다른 글

| [네트워크] 스니핑 공격 툴_2 - fragrouter, DSniff (실습) (2) | 2022.09.19 |

|---|---|

| [네트워크] 스니핑 공격 툴 - TCP Dump (실습) (0) | 2022.09.18 |

| [네트워크] SNMP_2 (실습) (0) | 2022.09.16 |

| [네트워크] 방화벽 탐지, SNMP (0) | 2022.09.15 |

| [Network] 전송층 개요_2 (0) | 2022.04.19 |