< Lv 16 -> Lv 17 >

이번에도 역시 bandit16의 암호가 필요하기 때문에 먼저 bandit16의 비밀번호를 복사하고 시작하겠습니다.

31000 ~ 32000 포트 범위 내에서 서버가 수신대기중인 포트를 찾아야 합니다.

OverTheWire_Level 14 -> Level 15 포스팅에서 사용했던 nc (NetCat)를 사용해서 검색하겠습니다.

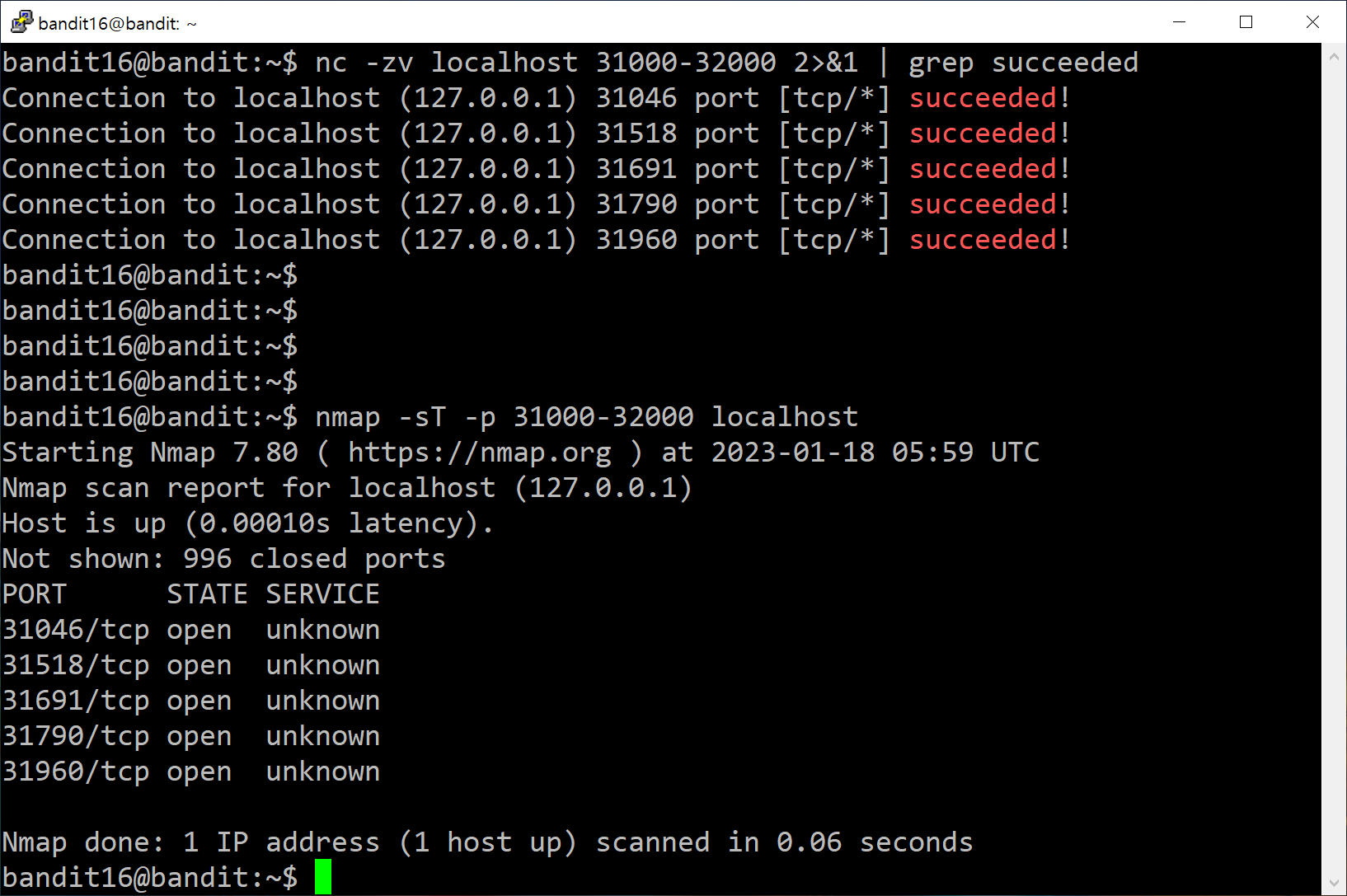

bandit16@bandit:~$ nc -z -v localhost 31000-32000

그러나 해당 명령을 사용하면 아래 사진처럼 연결 실패까지도 보여주기 때문에, 찾아내기가 쉽지는 않습니다.

따라서 리다이렉션과 grep 명령을 조합하여 보기 쉽게 하겠습니다.

( nmap으로 TCP Connection Scan을 해도 무방합니다. )

총 5개의 포트가 열린 상태로 나옵니다.

| 열린 포트 |

| 31046 / tcp |

| 31518 / tcp |

| 31691 / tcp |

| 31790 / tcp |

| 31960 / tcp |

많지 않으니 하나씩 찾아보면 비밀번호를 입력했을 때 31790번 포트만이 KEY를 반환합니다.

OverTheWire_Level 12 -> Level 13 포스팅과 동일하게 /tmp 디렉터리 아래에 ITSTDY 디렉터리를 생성하여

파일을 저장하겠습니다.

해당 디렉터리에 data.txt 파일을 생성해서 RSA KEY를 저장했습니다.

이후 OverTheWire_Level 13 -> Level 14 포스팅과 동일하게 ssh 명령어의 -i 옵션을 사용하여

키 값을 넣어주겠습니다.

그러나 너무 오픈된 UNPROTECTED된 키 파일이라며 거부합니다.

퍼미션을 바로 바꿔주겠습니다. 퍼미션값을 400정도만 줘도 될 것 같아 아래와 같이 명령을 사용했습니다.

bandit16@bandit:/tmp/ITSTDY$ chmod 400 data.txt

키 파일은 정상적으로 들어가는 것을 확인했으나, 이전 포스팅에서 했던 실수를 똑같이 했습니다.

빠르게 -p 옵션으로 2220번 포트로 접속하겠습니다.

bandit17 password is :

VwOSWtCA7lRKkTfbr2IDh6awj9RNZM5e

'리눅스 워게임' 카테고리의 다른 글

| OverTheWire_Level 18 -> Level 19 (0) | 2023.01.21 |

|---|---|

| OverTheWire_Level 17 -> Level 18 (0) | 2023.01.20 |

| OverTheWire_Level 15 -> Level 16 (0) | 2023.01.18 |

| OverTheWire_Level 14 -> Level 15 (0) | 2023.01.17 |

| OverTheWire_Level 13 -> Level 14 (0) | 2023.01.16 |