[ 1) 스위칭 환경과 스니핑 ]

> 스위치는 각 장비의 MAC주소를 확인하여 포트에 할당

> 자신에게 향하지 않은 패킷 외에는 받아볼 수 없어 스니핑을 막게 됨

- 스위치가 스니핑을 막기 위해 만들어진 장비는 아니지만 결과적으로는 스니핑을 저지하는 치명적인 장비가 됨.

[ 2) ARP 리다이렉트와 ARP 스푸핑 ]

{ ARP 리다이렉트 }

> 공격자가 자신을 라우터라고 속이는 것

> 기본적으로 2계층 공격으로, 랜(LAN)에서 공격

> 공격자 자신은 원래 라우터의 MAC주소를 알고 있어야 하며, 받은 모든 패킷은 다시 라우터로 릴레이해줘야 함.

> ARP 스푸핑은 호스트 대 호스트 공격, ARP 리다이렉트는 랜의 모든 호스트 대 라우터라는 점 외에는 큰 차이가 없음.

[ 실습 - ARP 리다이렉트 공격 ]

> 실습 환경 :

- 공격 대상 : Windows 7

- 공격자 : Kali Linux (Kali GNU/Linux Rolling)

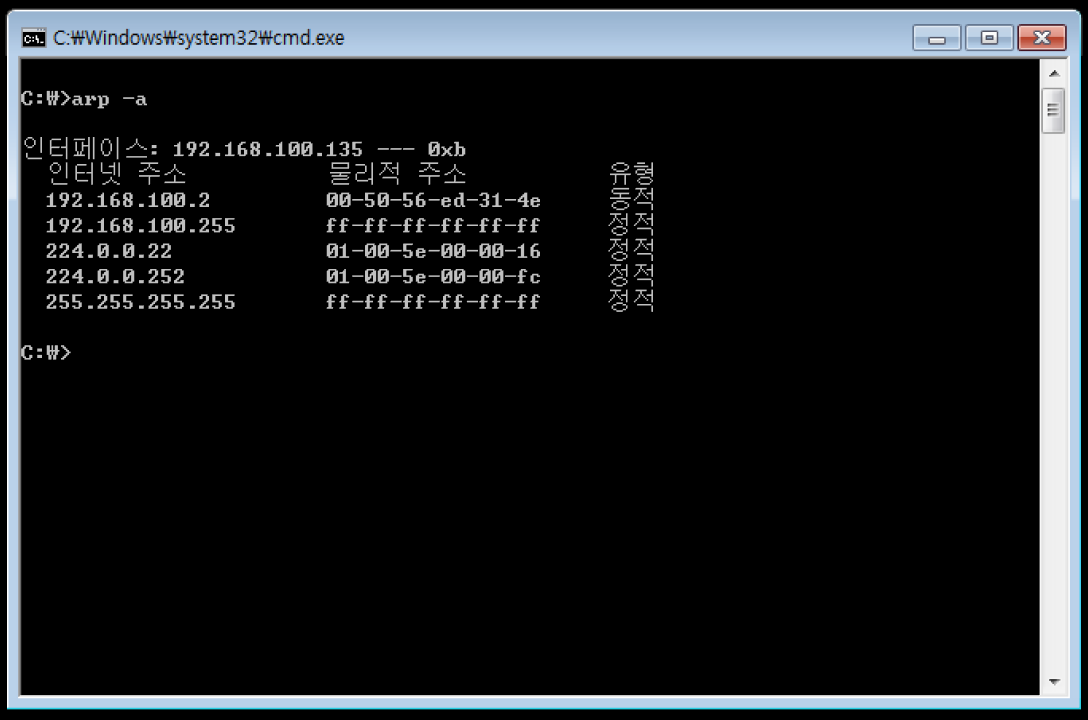

1) (공격 전) 공격 대상 및 공격자의 시스템의 상태 정보 확인

아래의 명령으로 공격 대상(Windows 7)의 MAC주소 테이블(ARP Table)을 먼저 확인합니다.

arp -a

공격자(Kali)의 MAC주소도 확인합니다.

ip a

2) ARP 리다이렉트 공격 수행

( ARP 리다이렉트 공격을 수행하기 위해서는 DSniff에서 제공하는 툴 중 "arpspoof"를 사용합니다

DSniff 설치 명령은 아래와 같습니다 )

sudo apt-get install dsniff

공격자는 공격 대상에서 패킷이 전달되어 오면 바로 세션이 끊어지지 않게 패킷을 원래 목적지로 전달해야 합니다.

따라서, 먼저 Kali에서 릴레이 툴로 fragrouter를 실행합니다.

fragrouter -B1

Kali에서 또 다른 터미널을 열어서 arpspoof가 설치되어 있는지 확인합니다.

Version과 Option도 확인할 수 있습니다.

arpspoof

arpspoof 명령의 사용 형식은 아래와 같습니다.

arpspoof -i eth0 -t [공격대상 IP] [변조할 Router IP]# 예시

arpspoof -i eth0 -t 192.168.100.100 192.168.0.1예시 설명 :

공격 대상(Target)인 192.168.100.100 시스템에게 192.168.0.1이 공격자의 MAC이라는 것을 알리는 명령입니다.

즉, 공격자인 Kali는 Target(공격 대상; Windows 7)에게 자신이 Router라고 속이는 것입니다.

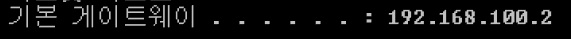

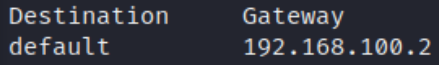

++ 변조할 Router IP 찾기

> Windows 7 기준으로 cmd에서 " ipconfig " 명령을 입력했을 때 아래의 예시와 같이 기본 게이트웨이가 표시됩니다.

> Kali Linux 기준으로 Terminal에서 " route " 명령을 입력했을 때 아래의 예시와 같이 기본 게이트웨이가 표시됩니다.

저는 Kali의 Interface가 eth0, Windows 7의 IP 주소는 192.168.100.135, Router의 주소는 192.168.100.2이기 때문에

아래와 같이 명령을 사용하겠습니다.

arpspoof -i eth0 -t 192.168.100.135 192.168.100.2

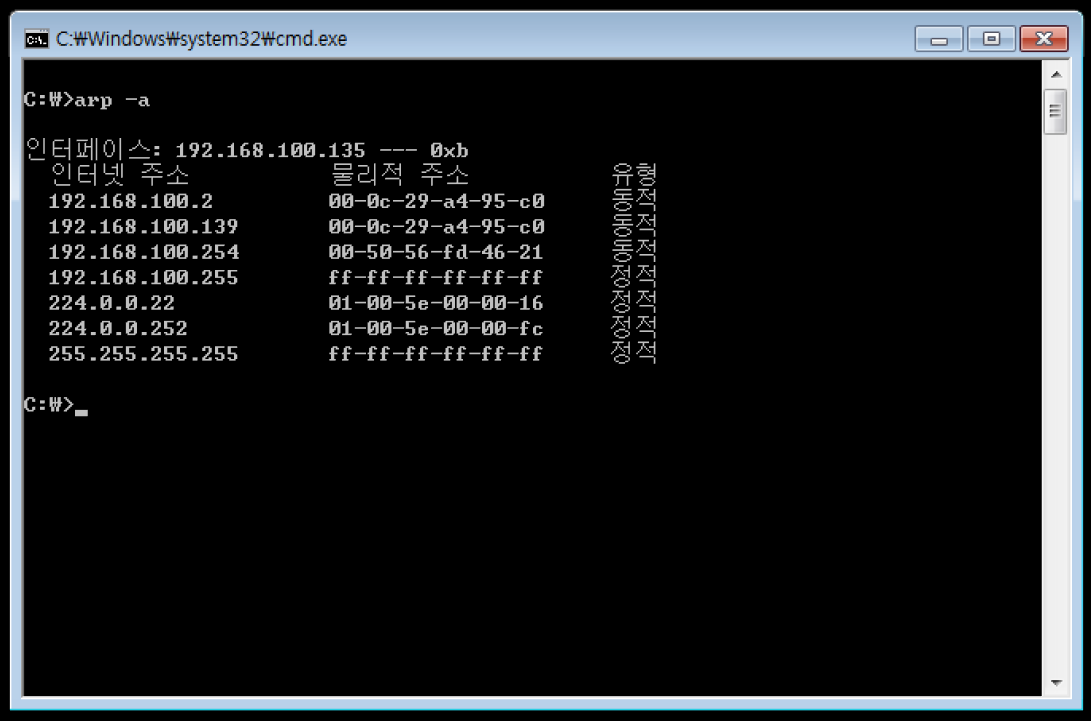

3) ARP 리다이렉트 공격 수행 결과 확인

명령 사용 후 공격 대상의 arp 테이블을 재확인해보면

192.168.100.2(Router)의 MAC 주소가 공격자(Kali)의 MAC 주소로 바뀐 것을 확인할 수 있습니다.

'[네트워크] 컴퓨터 네트워크' 카테고리의 다른 글

| [네트워크] 스니핑 공격의 대응책 (0) | 2022.09.30 |

|---|---|

| [네트워크] 스위칭 환경에서의 스니핑_2 (실습) (2) | 2022.09.29 |

| [네트워크] 스니핑 공격 툴_2 - fragrouter, DSniff (실습) (2) | 2022.09.19 |

| [네트워크] 스니핑 공격 툴 - TCP Dump (실습) (0) | 2022.09.18 |

| [네트워크] 스니핑, Promiscuous Mode 변경 실습 (2) | 2022.09.17 |